La clonación de discos es el proceso de copiar los contenidos de un disco duro de una computadora a otro disco o a un archivo imagen. A menudo, los contenidos del primer disco se escriben en un archivo imagen como un paso intermedio y, un paso posterior, el disco de destino es cargado con el contenido de la imagen.

Pasos para clonar disco con Partition assistant:

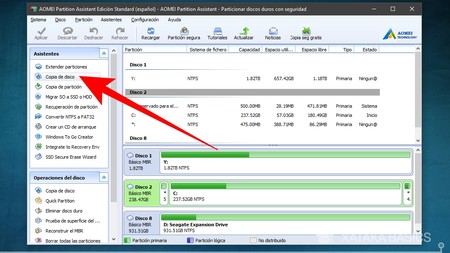

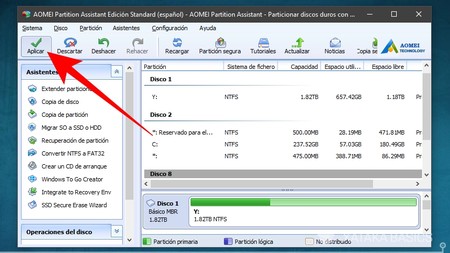

Una vez abras la aplicación, verás que esta tiene dos columnas, una llena de opciones y otra con la información de tus discos duros. En la columna de la derecha pulsa sobre Copia de disco para iniciar el proceso de clonar uno de los discos duros de tu ordenador.

Te aparecerá un menú emergente con dos opciones. Aquí será suficiente con hacer una copia rápida, puesto que no hay necesidad de copiar también los sectores no utilizados de tu viejo disco duro. Por lo tanto, pulsa sobre la opción Copia rápida del disco (1) para dejarla seleccionada, y luego pulsa sobre el botón Siguiente (2) para proceder.

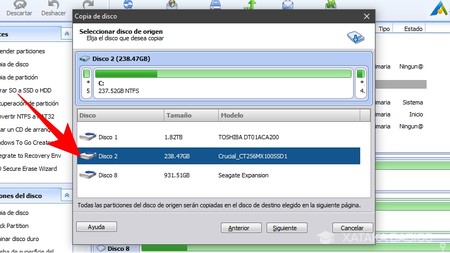

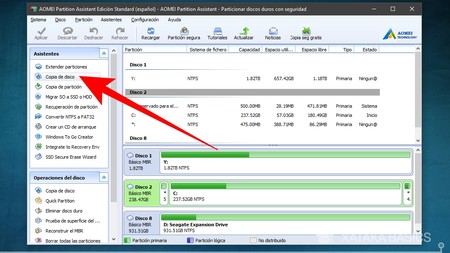

En el siguiente paso tienes que elegir el disco duro que quieres copiar, que normalmente se llama C: cuando estás utilizando Windows. Ve seleccionando tus discos hasta que uno de los dos te muestre en la parte de arriba de la ventana que es C:, no siempre será el Disco 1, y a continuación pulsa el botón Siguiente.

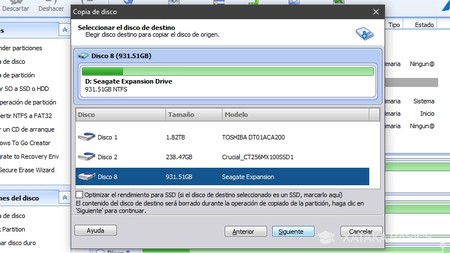

A continuación tienes que elegir el disco duro en el que quieras hacer la copia del anterior, ese que quieras utilizar en lugar del que vas a clonar. Verás que en la lista de discos conectados hay una sección Modelo con el fabricante del disco, eso te debería ayudar a identificar el nuevo que vayas a utilizar. Una vez seleccionado pulsa Siguiente.

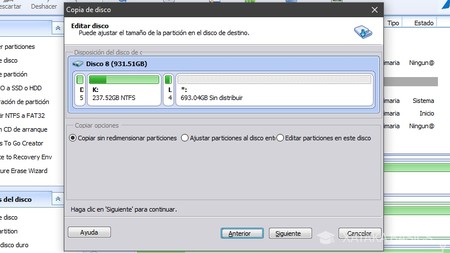

Después de tener que pulsar Si en una ventana en la que se te informa de que se borrarán los datos del disco donde vas a hacer la copia, irás a una ventana en la que podrás hacer modificaciones para que no sea una copia exacta. Por ejemplo, podrás cambiar el tamaño de las particiones. Si quieres clonar el disco tal cual lo tienes en el principal, pulsa Copiar sin redimensionar particiones y dale al botón Siguiente para continuar.

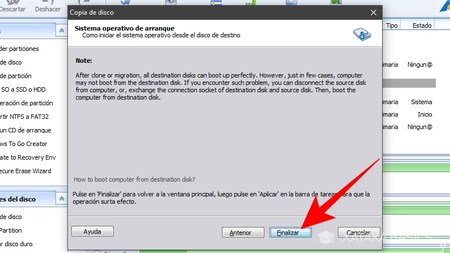

En este punto, llegarás a una última ventana en la que se te dirá que todo está listo para que apliques los cambios, y se te informará en una nota de que algunas copias pueden no salir bien y no iniciarse correctamente el nuevo disco. Lo único que tienes que hacer en esta ventana es pulsar el botón Finalizar.

Volverás a la ventana principal de la aplicación, y ya sólo te quedará aplicar los cambios que has configurado. Para eso, una vez terminado el proceso anterior pulsa el botón Aplicar que tienes arriba a la izquierda, y probablemente tu ordenador se reiniciará para iniciarse desde el programa de copiado